الإباحية والهاكر : كيف يحوّل القراصنة رغبات البشر إلى سلاح مميت في 2025

الوجه المظلم لعالم الاستغلال الرقمي

في زوايا الإنترنت المجهولة حيث تختفي القوانين وتموت الأخلاق تُدار واحدة من أكثر الصناعات سوادًا :

استغلال المحتوى الإباحي كسلاح سيبراني

هذا ليس مجرد ابتزاز أوتصيد

هذا نظام جريمة رقمية ضخمة يديره هاكرز محترفون عصابات منظمة وكيانات هدفها واحد:

السيطرة على الضحية من أضعف نقطة لديه

القسم الأول — كيف يستخدم الهاكر المواقع الإباحية كحقول صيد بشرية ؟

1- مواقع إباحية مزيفة (Fake Porn Sites) مصانع زرع البرمجيات

يُنشئ الهاكر مواقع تبدو وكأنها منصات شهيرة لكنها في الحقيقة :

تحقن المتصفح بـ Drive-By Download Malware

تستغل ثغرات WebKit وChromium

تُسقط ملفات خبيثة بصفر تدخل من المستخدم

الهدف:

زرع RAT + Keylogger + Cookie Stealer

الخطر :

الضحية لا يشعر بأي شيء

لكن جهازه يصبح تحت سيطرة كاملة

القسم الثاني — الأساليب الشريرة داخل عام 2025

1- تقنية القنوات المظلمة "Dark Redirect Injection"

أسلوب منتشر جدا هذا العام

الهاكر يحول المستخدم من رابط "فيديو" إلى :

صفحة تصيد MFA

بوابة Microsoft 365 مزيفة

صفحة Chrome Update مزيفة تحتوي على "Malware-as-Extension"

الداتا التي يجمعها :

الكوكيز

التوكنات

Access Tokens

كلمات المرور

ملفات الجلسة

Cloud Credentials

ماذا يفعل بها ؟

اختراق الإيميلات

سحب البيانات من OneDrive

سرقة حسابات الشركات

تنفيذ هجمات Business Email Compromise (BEC)

بيع التوكنات في السوق السوداء

2-Webcam Activation Exploit— السلاح الأكثر رعبًا

لا يفتح الكاميرا مباشرة

بل يستغل :

ثغرات WebRTC

أذونات المتصفح القديمة

Misconfigured Browser Policies

في 2025 ظهر استغلال جديد يباع في السوق السوداء باسم :

SpecterCam 2025

قادر على :

التقاط صور كل 5 ثوان

إخفاء أي مؤشر للكاميرا

تخزين الصور في سرفر مشفر

الاستخدام :

ابتزاز + بناء "ملف ضحية" للتجسس طويل المدى

3-Session Token Harvesting — سرقة الوصول بدلا من كلمة السر

أحد أخطر أساليب هذا العام

الهاكر لا يريد كلمة المرور

بل يريد جلسة الضحية وهي مفتوحة

يستخدم أدوات مثل :

Evilginx2

Modlishka

Tycoon 2FA Kit

Areena 2025 phishing framework

كيف يتم ؟

المستخدم يدخل موقع إباحي مزيف

يتم سرقة الـ Cookie

يتم حقنه في متصفح الهاكر

الهاكر يدخل حساب Microsoft 365 أو Gmail مباشرة

نتيجة :

تجاوز كامل لـ MFA و Passkeys

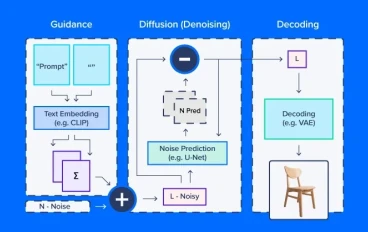

4 - AI Face Trap — استغلال الذكاء الاصطناعي في الخداع

يستخدم الهاكر :

نماذج توليد الوجوه

DeepFake

AI Voice Cloning

لإنشاء :

شخصية وهمية

دردشة مغرية

قصة مقنعة

الهدف : سرقة :

بطاقات بنكية

ملفات حساسة

صور شخصية

وصول إلى حسابات

هذه ليست محادثة

إنها عملية هندسة اجتماعية محسوبة باستخدام AI

القسم الثالث — ماذا يفعل الهاكر بالبيانات المسروقة ؟

1- بيعها في أسواق 2025 السوداء

مثل :

Genesis 3.0

Lampyre Shadow Market

KeepNet Vault

يباع :

سجل التصفح

الكوكيز

دخول Gmail

دخول Microsoft 365

هوية المستخدم كاملة

2 - استخدامها لتنفيذ هجمات شركة كاملة

لو الضحية موظف يصبح :

نقطة اختراق

مصدرًا لحملات BEC

بابًا لسرقة سرفرات الشركة

3 - الابتزاز ثلاثي الطبقات

سمّاه الهاكرز هذا العام :

-Triple Layer Blackmail-

ويتكون من :

تهديد بنشر معلومات

تهديد بإرسالها للعائلة

تهديد بإرسالها للشركة

4 - تجنيد الضحايا

يتم تحويل بعض الضحايا إلى :

موزّعي Malware

ناقلين لروابط خبيثة

Accounts Mules

Hosts لحملات الهجوم

القسم الرابع — أمثلة حقيقية من 2025

1- حملة Obsidian Heat — أخطر حملة ابتزاز لهذا العام

42 دولة متضررة

استغلال مواقع إباحية مزيفة

سرقة 14,000 حساب Google

سرقة 3,500 جلسة Microsoft 365

2- هجوم "Lust-Stealer 2025"

أداة انتشرت في Telegram

تعمل على :

استخراج الكوكيز

ربطها بسرفر C2

توليد صفحات تصيد تلقائيًا

3- Phantom Desire RAT

أشهر فيروس لعام 2025 في هذا المجال

انتشر عبر:

مواقع التورنت الإباحية

منصات بث وهمية

يحتوي :

Keylogger

Token Stealer

Webcam Hijack

Clipboard Banking Hijacker

القسم الخامس — لماذا ينجح الهاكر في هذا المجال؟ مهم جداااااااا

الناس تخاف تعترف بما كانوا يتصفحونه

المحتوى يوفر بيئة مثالية للخداع

سرعة الانفعال تُقلل من تركيز المستخدم

لا أحد يبلغ الشرطة

كل شيء يتم تحت غطاء السرية

باختصار :

الهاكر يلعب في أخطر منطقة ضعف لدى الإنسان ركز هناااااااااااااااااااااااااااااا

تزكر > الإنترنت مكان مظلم والهاكرز يعرفون كيف يشعلون الظلام أكثر

هذا العالم ليس مجرد (جريمة إلكترونية)

إنه علم كامل في التحكم النفسي و الاستغلال العاطفي و الهجوم التقني المتقدم

ما يحدث خلف مواقع الإغراء ليس ترفيهًا

بل مسرح عمليات سيبرانية ضخم يخسر فيه الناس أموالهم، خصوصيتهم، وسمعتهم—وأحيانًا حياتهم

والمجرمون ؟

يكبرون يتطورون ويزدادون شرًّا كل عام

( وتزكر ان الله يرك في كل زمان ومكان )

تابعني علي

كان معكم HARM والسلام عليكم ورحمت الله وبركاته