حصون الخصوصية الرقمية: استراتيجيات متقدمة للتصدي لتطبيقات التجسس

تطبيقات التجسس والحماية منها:

في زمن تتسارع فيه وتيرة التطور التكنولوجي، أصبحت الخصوصية الرقمية موضوعًا يثير قلق الكثيرين. تطبيقات التجسس، التي تُعرف أيضًا بالبرمجيات الخبيثة، تُشكل خطرًا داهمًا على هذه الخصوصية، حيث تُستخدم للتنصت والتجسس على المستخدمين دون علمهم أو موافقتهم.

ما هي تطبيقات التجسس؟

تطبيقات التجسس هي برامج تُصمم خصيصًا للعمل في الخفاء، تجمع المعلومات من الأجهزة الإلكترونية بطرق متعددة. يمكن لهذه التطبيقات أن تسجل المكالمات، تراقب الرسائل النصية والإلكترونية، تتبع الأماكن، وحتى تلتقط الصور والفيديوهات من الكاميرات دون أن يشعر المستخدمون بوجودها.

كيف تعمل تطبيقات التجسس؟

تعمل تطبيقات التجسس بطرق متنوعة، منها:

- التثبيت الخفي: يمكن أن تُثبت هذه التطبيقات دون علم المستخدم عبر روابط مشبوهة أو مرفقات في البريد الإلكتروني.

- الاستغلال الأمني: تستغل تطبيقات التجسس الثغرات الأمنية في الأنظمة والبرمجيات لتنفيذ عملياتها.

- التحكم عن بُعد: يمكن للمهاجمين التحكم في الأجهزة المصابة عن بُعد وجمع البيانات منها.

من يستخدم تطبيقات التجسس؟

تُستخدم تطبيقات التجسس من قبل مجموعة متنوعة من الأطراف، بما في ذلك:

- المجرمون الإلكترونيون: لسرقة المعلومات الشخصية والمالية.

- الشركات: لجمع البيانات عن المستهلكين وسلوكياتهم.

- الحكومات: لأغراض الرقابة والتجسس الأمني.

الأضرار الناجمة عن تطبيقات التجسس

تطبيقات التجسس يمكن أن تُسبب أضرارًا جسيمة، منها:

- انتهاك الخصوصية: الوصول غير المصرح به إلى المعلومات الشخصية والحساسة.

- التأثير على الأمان الشخصي: استخدام المعلومات المسروقة في أعمال الابتزاز أو التهديد.

- الخسائر المالية: سرقة بيانات البطاقات الائتمانية والمعلومات المالية، مما يؤدي إلى خسائر مادية كبيرة.

- التأثير على الأداء: تطبيقات التجسس يمكن أن تُبطئ أداء الجهاز وتستهلك موارده.

- كيفية الحماية من تطبيقات التجسس

- للحماية من تطبيقات التجسس، يجب اتباع عدة خطوات:

- تثبيت برامج مكافحة الفيروسات: استخدام برامج موثوقة للكشف عن التجسس وإزالته.

- التحقق من التطبيقات: التأكد من مصادر التطبيقات قبل تثبيتها.

- تجنب الشبكات العامة: استخدام شبكات VPN لتأمين الاتصالات.

- التحديثات الأمنية: الحفاظ على تحديث النظام والتطبيقات لإغلاق الثغرات الأمنية.

- التوعية والتدريب: تعلم كيفية التعرف على محاولات الاحتيال والتجسس.

- استراتيجيات متقدمة للحماية

- بالإضافة إلى الخطوات الأساسية، هناك استراتيجيات متقدمة يمكن اتباعها:

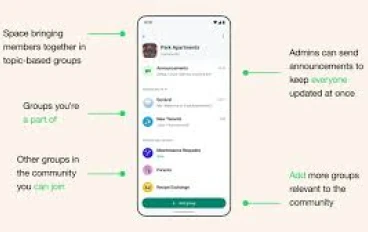

- التشفير: استخدام التشفير لحماية البيانات والمحادثات.

- التصفح الآمن: استخدام أدوات التصفح الآمن لمنع التتبع.

- التحكم في الأذونات: تقييد أذونات التطبيقات للوصول إلى البيانات الحساسة.

- التحديات والمستقبل

- مع تطور التكنولوجيا، تزداد تحديات الحماية من تطبيقات التجسس. الذكاء الاصطناعي وتعلم الآلة يمكن أن يلعبا دورًا في تطوير حلول أمنية أكثر فعالية. ومع ذلك، يجب أيضًا أن نكون واعين بأن التكنولوجيا نفسها يمكن أن تُستخدم لتطوير تطبيقات تجسس أكثر تعقيدًا.

- الخاتمة

- في خضم الثورة التكنولوجية التي نعيشها، تبرز أهمية الوعي بأدوات الحماية الرقمية كحجر الزاوية للحفاظ على خصوصيتنا. تطبيقات التجسس، بكل ما تحمله من مخاطر، تُذكرنا بضرورة التسلح بالمعرفة والأدوات اللازمة لصون معلوماتنا. ليس فقط بتثبيت برامج الحماية، بل بتبني ثقافة الحذر واليقظة في كل خطوة نخطوها في العالم الرقمي.

- لنتذكر دائمًا أن الحماية الرقمية ليست مسؤولية فردية فحسب، بل هي مسؤولية جماعية. بالتعاون والتوعية، يمكننا بناء مجتمع رقمي آمن يحترم الخصوصية ويحمي البيانات. فلنجعل من الأمان الرقمي ليس فقط شعارًا نرفعه، بل سلوكًا نعيشه يوميًا.

- في النهاية، الخصوصية الرقمية هي حق من حقوقنا الأساسية، وحمايتها تعكس احترامنا لذاتنا وللآخرين. فلنعمل معًا لضمان أن تظل معلوماتنا في مأمن من الأعين الفضولية، وأن تبقى حياتنا الرقمية ملكًا لنا وحدنا.

- أتمنى أن تكون هذه الخاتمة قد أضافت لمسة جمالية للمقالة وأنها تلخص الرسالة التي تود إيصالها بشكل مؤثر وملهم. وشكرا جزيلا لتقديرك لنا